Имеется:

- Keenetic PEAK (KeeneticOS 4.00.C.5.0-2)

- Entware

Смысл в чём, нужно запускать скрипт сразу после ребута устройства.

Способы с запуском скриптов в из /opt/var/spool/cron/crontabs/root и использование crontab -e не помогает.

Удалось запустить скрипт только через запуск как сервис.

Создаём /opt/etc/init.d/S80findPl с произвольным именем:

План работ:

- Создание сертификатов.

- Настройка сети.

- Настройка клиента.

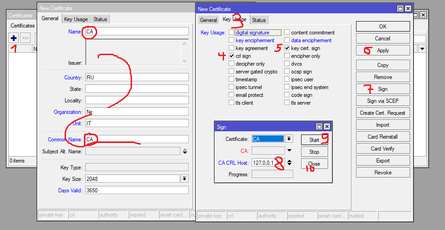

Создаём сертификаты центра сертификации (CA), сертификат сервера и сертификат для клиента (для windows 10). Поля Name и Common Name должны совпадать.

Заходим в System > Certificates, создаём сертификат центра сертификации и подписываем его:

На уже имеющейся конфигурации сети появилась необходимость выдать конкретному устройству определённый IP адрес. На просторах интернета встретил пару вариантов задания соответствия: указание client-identifier и hardware-address. В моём случае работал только client-identifier.

Пример:

ip dhcp pool exsample-lan

network 192.168.99.0 255.255.255.0

dns-server 192.168.4.6 192.168.2.5

default-router 192.168.99.1

lease 8

!

ip dhcp pool ssv

host 192.168.99.196 255.255.255.0

client-identifier 0100.eebd.604d.60

Как видим, client-identifier содержит не только mac адрес устройства, но и перед ним идентификатор среды передачи данных. В нашем случае это 01 - Ethernet (если не ошибаюсь).

В итоге получаем:

R01#sh ip arp | i 192.168.99.196

Internet 192.168.99.196 0 00ee.bd60.4d60 ARPA Vlan1

R01#sh ip dhcp binding | i 196

192.168.99.196 0100.eebd.604d.60 Infinite Manual

Настройка Tacacs для коммутаторов и маршрутизаторов одинакова:

aaa new-model

aaa authentication login default group tacacs+ local

aaa authorization console

aaa authorization config-commands

aaa authorization exec default group tacacs+ none

aaa authorization commands 0 default group tacacs+ none

aaa authorization commands 1 default group tacacs+ none

aaa authorization commands 15 default group tacacs+ none

aaa accounting commands 0 default start-stop group tacacs+

aaa accounting commands 1 default start-stop group tacacs+

aaa accounting commands 15 default start-stop group tacacs+

tacacs-server host 192.168.4.6 <пароль для авторизации на tacacs сервере>

Смысл во второй строчке - если не доступен сервер tacacs+, то авторизация под локальной учётной записью. Описание других команд не помню, поэтому врать не буду :)

IP SLA - протокол для мониторинга канала связи на маршрутизаторе.

Создаём track для выбора маршрута по-умолчанию в зависимости от результатов теста:

track 100 ip sla 100 reachability

track 101 ip sla 101 reachability

И сами конфигурации тестов:

ip sla 100

icmp-echo 8.8.4.4 source-interface GigabitEthernet9

vrf ISP1

threshold 300

frequency 5

ip sla schedule 100 life forever start-time now ip sla 101

icmp-echo 8.8.8.8 source-interface GigabitEthernet9

vrf ISP1

threshold 300

frequency 5

ip sla schedule 101 life forever start-time now

Создаём тест с порядковым номером 100. Указываем метод тестирования канала, IP адрес назначения и интерфейс источника пакетов. Следующей строкой указывается vrf котором работает интерфейс. Threshold - значение задержки отклика в ms при котором канал считается не рабочим. Frequency - частота выполнения теста.

Далее указывается, что тест работает свегда и с момента включения маршрутизатора.

Остальное в зависимости от конфигурации сети. Например, для опеределения маршрута по-умолчанию прописать можно:

ip route 0.0.0.0 0.0.0.0 10.0.0.2 track 111

ip route 0.0.0.0 0.0.0.0 20.0.0.2 50 track 222

Статья о начальных настройках роутера Cisco 851.

При первом включении роутера управление доступно только через COM порт, на скорости 9600.

В первую очередь присваиваем устройству имя:

hostname nsk-01

Включаем шифрование паролей:

service password-encryption

Создаём локального пользователя с максимальными правами:

username admin privilege 15 secret <пароль>

Создаём пароль для enable:

enable secret <пароль>

Если необходимо работать с именами сайтов, то включаем DNS:

ip dns server

Указываем наш домен:

ip domain name domain.xx

И DNS сервер:

ip name-server 192.168.1.8