После неудачной попытки прикрутить прокси на базе Squid к Active Directory с учётками на кирилице, вынужден был искать альтернативу. Серверов на линуксе в конторе отродясь не было, поэтому решил отказаться от *nix систем. Начал искать альтернативу для Windows. Вообще, задумка такова, что в каждом из 80 филиалах компании установлен DC. На этот DC устанавливался бы сервис прокси. Конфигурация же для всех филиалов бралась из какого-нибудь места. После не продолжительных поисков наткнулся на китайскую CCProxy. Небольшая программа. Почитал описание на сайте. Авторизацию через LDAP вроде поддерживает.

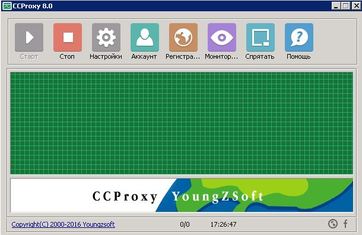

Начал разбираться. Установка особого интереса не представляет. После установки запускаем приложение:

и заходим в меню Настройка. В этом разделе настроек отмечаем порты для входящих соединений, сервисы которые могут использовать соединения прокси и другие вполне понятные параметры.

Из этого же меню жмём на кнопку Другие и получаем ещё пачку опций. Из примечательных тут опций является Кэш, который использует файлы IE, настройка сети и прочие. И, кстати, автообновления луxit отключить если Вы "купили" ПО на просторах интернета =) С основными настройками разобраться не сложно.

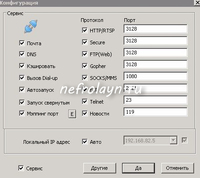

Самое время приступить к получению желаемого. Из основного окна программы заходим в меню Аккаунт. У нас есть возможность выбрать два основных правил доступа в интернет (разрешён для всех и для указанных). И теперь всё то, ради чего я не спал неделю!))

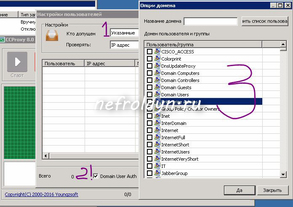

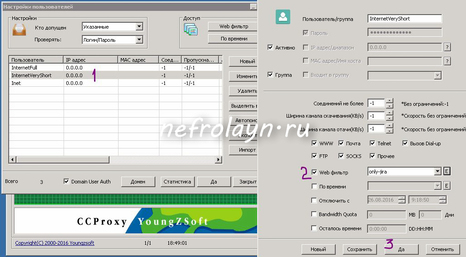

Это группы в AD с помощью которых мы и разграничим доступ к ресурсам в сети интернет. Выбираем группы или пользователей для которых нужно "применить санкции". После применения выбранные появятся в списке. Предположим у нас три группы (Inet, InternetFull и InternetVeryShort). Для каждой группы нужны свои правила доступа в интернет.

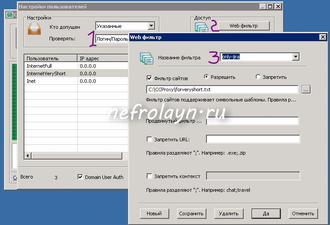

Время для создания правил для групп. Для пользователей состоящих в группе InternetVeryShort нам нужно разрешить доступ только на три сайта. Для этого в поле Проверка выставляем проверку Логин/Пароль и заходим в редактирование Web-фильтра.

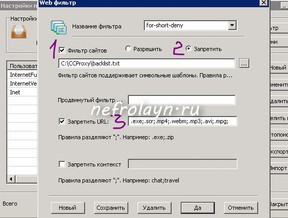

Для разрешения доступа только к к указанным сайтам задаём имя фильтра, включаем параметр Фильтр сайтов и разрешающее правило, как на скриншоте выше. В поле фильтра сайта можно вписать условия в формате *korona.net*;*nalog.ru*;*delovoigorod*; или, если условий слишком много прописываем путь до файла с шаблоном. Готово! Для группы Inet нам необходимо запретить только доступ к соц. сетям и к скачиваемому контенту. Вот пример:

Ну, и про третью группу рассказывать особо не чего. Там запрещены для скачивания только .exe и .scr.

Осталось применить фильтры к нашим группам! Отмечаем нужную нам группу и в правой части окна жмём Изменить. В этом окне для небольшой организации будет всё, что бы сотрудники забыли про развлечения за рабочим компьютером =) Применяем наш заранее созданый фильтр ко всем группам:

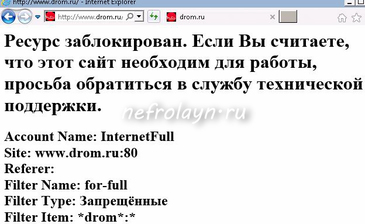

Это всё! Осталось отредактировать только страницу выводумую при попытке выйти на запрещённый ресурс. Файлы-заглушки лежат в директории с программой в папке web. Это обычные html файлы. Вот что увидят любители посмотреть drom dot ru:

Эта схема была применена мной для организации которая имела филиалы по всей России с небольшим количеством сотрудников в каждом филиале. Филиалы были соеденены между собой DMVPN и в каждом филиале был свой DC в одном лесу. C помощь GPO на каждый DC была помещена уже настроеная CCProxy, а файлы со списками доступа лежали в одном доступном для всех месте. Изменился список доступа - рестартуем службу на всех DC и CCProxy всасывает ковый список.

Конечно, всё это несколько затратно по времени выполнения конфигурации, по несколько не удобной схеме применения общих для всех настроек, но в моём примере вопрос интернета не стоит так остро. Т. е. есть строго определённый список сайтов на которые ходят сотрудники, всё остальное частные и самое главное редкие случаи. С более большим количеством сотрудников в филиале, конечно, уже стоит поискать более централизованые решения.

Всем счастья!